Il y a des (mauvaises) habitudes qui ne changent pas. Selon le classement annuel des mots de passe les plus utilisés, dressé par le gestionnaire NordPass, on retrouve sans surprise les sempiternels « 123456 » et « 123456789 » en haut du classement… comme c'est le cas depuis 2013.

On retrouve des thématiques particulièrement récurrentes comme les suites de chiffres, mais aussi des marques d'appareils électroniques ou de licences de jeux.

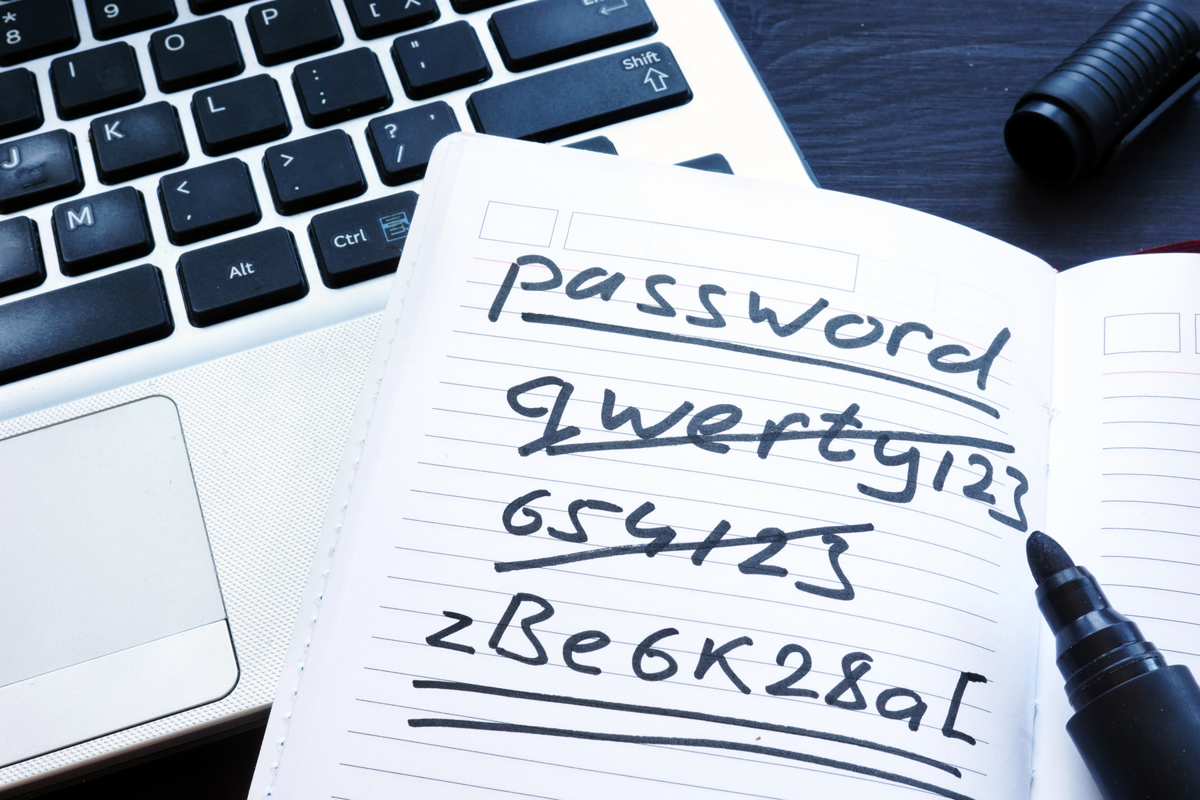

Les mauvaises habitudes des internautes

Le gestionnaire de mots de passe NordPass vient de publier la liste des 200 mots de passe les plus courants sur Internet. Cette liste a été dressée en analysant le contenu de bases de données compromises cette année, soit environ 275 millions de mots de passe au total.

Comme chaque année depuis 2013, à quelques exceptions près, le mot de passe « 123456 » truste le haut du classement. Ce mot de passe a été ainsi retrouvé plus de 2,5 millions de fois dans les bases scannées par NordPass ! On retrouve dans le top 10 sa suite logique (« 123456789 ») mais aussi « password », « 111111 », « qwerty » ou encore « abc123 ». Nouvel arrivant dans le classement : « picture1 », qui a été repéré 371 612 fois dans le base de données analysée.

D'après NordPass, les internautes utilisent ce genre de mots de passe pour s'en souvenir facilement. Le gestionnaire dresse ainsi 12 catégories de mots de passes liés à des thématiques populaires que les internautes utilisent énormément : les nombres, les appareils électroniques (« samsung », « computer »), les suites de lettres ou encore les licences populaires de films et jeux vidéo (« pokemon », « naruto », « starwars »….).

Le groupe One Direction exclu du classement

Dans cette liste de plus de 275 millions de mots de passe, seuls 44 % étaient uniques, note NordPass. Ce « palmarès » permet également de repérer les allées et venues de certains effets de mode : ainsi, si l'année dernière le mot de passe « onedirection » se hissait à la 184e place des identifiants les plus utilisés, il a été cette année éjecté du classement. Est-ce que le groupe a perdu en popularité, ou est-ce que ses fans ont acquis une meilleure conscience cybernétique ? C'est la question posée par NordPass. Vous avez quatre heures.

A toutes fins utiles, rappelons que pour créer un mot de passe fort, mieux vaut éviter les caractères qui se suivent sur un clavier, les mots courants et les suites de chiffres. Privilégiez des termes complexes mêlant chiffres, lettres, majuscules et minuscules. De même, changez-les régulièrement (tous les 90 jours, selon NordPass) et n'utilisez pas le même mot de passe sur tous vos comptes en ligne.

Source : NordPass